Hace unas semanas escuchamos cómo habían hackeado toda la red de telefónica en España. Y no solo eso, un montón de grandes consultoras, hospitales y muchísimos más sistemas fueron afectados por este virus. Me pilló terminando exámenes y con todo el ajetreo de final de curso llevo casi 4 semanas con el blog abandonado, así que no he podido traer esta información antes.

Como imagino que habrás oído, se trata de un ransomware. Este tipo de virus toma el control de una máquina cifrando todos sus archivos, lo que significa que no puedes acceder a ellos, pero si pagas la cantidad acordada te darán (supuestamente) una clave con la que poder descifrarlos.

¿Cómo funciona?

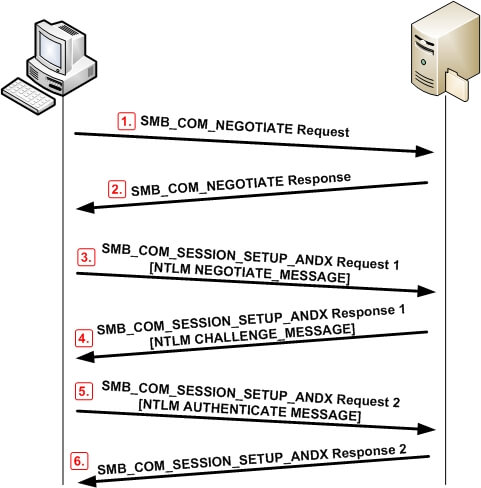

Ya os he contado que lo que hace es cifraros vuestro sistema y haceros pagar por una supuesta clave que, seguramente, no os vayan a ceder realmente. Pero vamos a ir un poco más allá. Existe (perdón, existía) una vulnerabilidad en el Server Message Block de Microsoft (SMB). No es algo muy allá (si pilotas de redes) pero ese problema permitía, hasta que se solucionó, enviar paquetes a dispositivos en la red que ejecuten código. Este servicio es necesario y todos los ordenadores que tenemos en nuestras manos hacen uso de ello. Gracias a él podemos compartir recursos e información entre ordenadores que se encuentran en la misma red. La fortaleza de este sistema es precisamente su debilidad: al igual que tú puedes comunicarte con cualquier equipo en tu red, un virus que infecta tu máquina también puede hacerlo.

La vulnerabilidad que permitía mandar un paquete a un ordenador vecino y que ejecutara el código que tú desearas fue descubierta por la NSA estadounidense, pero claro, ya sabemos cómo son: en vez de comunicar el error a Microsoft para arreglar todos nuestros ordenadores con Windows, decidieron aprovecharse de esta vulnerabilidad y crearon el exploit EternalBlue. Este exploit tiene categoría de ciberarma, no estamos ante ninguna tontería, y fue utilizado (supuestamente) para poder controlar equipos remotamente por parte de este cuerpo de inteligencia.

Hasta aquí todo correcto: tenemos en nuestros ordenadores una vulnerabilidad que puede ser explotada por el cuerpo de inteligencia estadounidense para controlar todo lo que hacemos. Si haces tú eso ya puedes imaginar la que te puede caer, pero claro, nadie se mete con los EEUU. Pues sí, si hay gente que se mete con los EEUU. El 17 de abril de este año (2017) el grupo de hackers conocido como Shadow Brokers robó a este cuerpo estadounidense numerosos exploits entre los que se econtraba el mencionado EternalBlue. Ya tenemos todos los ingredientes para una exquisita ciberpaella.

Realmente no todo es tan malo. Poco antes de este robo Microsoft ya había sacado una actualización en la que parcheaban esta debilidad. En concreto lo hicieron el 14 de marzo. Pero claro, ¿cuántos somos los que tenemos el sistema completamente actualizado? Realmente, muy pocos. Y el problema no está (solo) en los equipos de particulares como tú y como yo. El problema lo tienen las empresas a las que una actualización les cuesta mucho tiempo de su personal y esfuerzos para que todos sus sistemas sigan funcionando correctamente con todas las novedades. La realidad es que todavía muchas empresas utilizan windows XP, y no hace falta recordaros que Windows XP ya no tiene soporte oficial. Y sinceramente, creo que esto ha tenido su parte buena. A ver si todas las empresas y estados empiezan a aprender a hacer caso de sus ingenieros a los que pagan tan bien (risa sarcástica) y mantienen los sitemas bien actualizados.

Tras el robo, los Shadow Brokers publicaron todo lo que habían obtenido y entonces hackers de todo el mundo tuvieron acceso a EternalBlue, que aprovecharon para crear el monstruo que es Wanna Cry. Lo que hace tan malo a este virus es que, en cuanto infecta tu ordenador, comenzará a replicarse por todas las máquinas vulnerables en la red. Esto fue lo que le pasó a telefónica. Cayó uno de sus equipos y se empezó a replicar a todos los que pudo antes de que lo pararan.

¿Cómo puede infectar un ordenador?

De muchas formas. Ya os he explicado que, en cuanto infecta a un equipo, toda la red es víctima. Pero, ¿cómo cae este primer equipo? Lo más habitual en todos estos casos es el Phishing: campañas de correos electrónicos masivos suplantando la identidad de una corporación de confianza para que los usuarios abrieran archivos con contenido malicioso. En cuanto un único ordenador cae, todos los de su red se infectan. Si tu te llevas tu portátil infectado a la universidad, imagínate cuantos equipos puedes infectar solo conectándote al wifi. Cada uno de esos equipos infectados contagiarán a otros ordenadores cuando sus dueños los enciendan en sus casas para algo tan simple como ver una serie en Netflix y así sucesivamente. Con Wanna Cry puedes infectar a casi todo el mundo entero controlando sólamente una única máquina. El gusano hará el resto.

Un ejemplo de phishing que conocí recientemente falsificaba las credenciales de un banco y te mandaban una factura urgente de un alto importe que supuestamente tenías que ver con urgencia y hacer no se qué rollo para verificar si autorizabas el pago. Esta factura venía en forma de documento de word y en un principio no había problema, todo venía cuando el usuario hacía click en el famoso botón de habilitar edición que, entre otras cosas, activa los macros de ese documento y puede ejecutar todo lo que la imaginación permita. Un consejo: ningún banco manda facturas al correo y, si lo hicieran, ¿de verdad crees que usarán word y no un PDF? No quiero tratar de tonto a nadie, pero hay cosas que son muy evidentes y no hace falta tener un máster en ciberseguridad.

En concreto, tras ejecutar el código malicioso de nuestro archivo adjunto, ya estamos infectados. Se crean archivos bajo el nombre de !WannaDecryptor!.exe, !WannaDecryptor!.exe.Ink, !WannaCryptor!.bmp, y cómo no, !Please read me!.txt. Y además comienza a crear archivos en directorios aleatorios para hacer más difícil la tarea de eliminarlo. Afecta, entre otros, directorios como %AppData%, %Roaming% o %LocalTemp% entre otros muchos. Ya está dado el primer paso: ha infectado nuestra máquina instalándose. Podemos decir que se ha construido su palacio en nuestro terreno. Y por si lo derrumbamos, ha creado montones de tiendas de campaña ocultas aleatoriamente que, en caso de destruirse el principal, pueden realizar de nuevo la tarea de instalación. Lo cierto es que pone la piel de gallina, parece que estamos en un peliculón, ¿verdad?. Pues esto no es todo amigos. Tras esto, ejecuta el siguiente comando:

vssadmin.exe Delete shadows /All /Quiet

Con este comando lo que acaba de hacer es borrar todas las copias de restauración que teníamos. Tenemos un ocupa en nuestros dominios que se ha traido a toda su familia por si nos lo cargamos y, además, no podemos restaurar nuestro mundo a un estado anterior.

Continúa su labor de infección modificando los siguientes registros de Windows:

Tras todo eso, no notaremos nada. No será hasta la siguiente vez que arranquemos el sistema cuando comienze el software responsable de encriptar nuestros archivos.

Tras todo eso, no notaremos nada. No será hasta la siguiente vez que arranquemos el sistema cuando comienze el software responsable de encriptar nuestros archivos.

Supongamos que ya ha pasado un día y que vuelves a encender tu amado pc para echarte el vicio de turno. Tu no notarás nada al principio, pero todos los archivos que tengan las extensiones de esta lista serán cifrados:

Creo que pocos se salvan. Cuando cifra un archivo lo siguiente que hace es borrar el orignial para que, finalmente, solo queden en nuestro equipo los archivos cifrados. Cuando todo esté listo puede que nos aparecerá el siguiente mensaje:

Creo que pocos se salvan. Cuando cifra un archivo lo siguiente que hace es borrar el orignial para que, finalmente, solo queden en nuestro equipo los archivos cifrados. Cuando todo esté listo puede que nos aparecerá el siguiente mensaje:

Creo que todos sabemos lo que pone. Es habitual que el software que protege nuestro equipo elimine los ejecutables de WannaCry, entre los que se encuentra el desencriptador. Este programa descifrará los archivos cuando tú introduzcas la clave. Pero claro, si el sistema lo ha eliminado es imposible recuperar los archivos. Por tanto, te dan un enlace a dropbox en el que te bajas el mismo programa que te ha infectado para poder desinfectarte. Curioso cuanto menos, ¿no?

Creo que todos sabemos lo que pone. Es habitual que el software que protege nuestro equipo elimine los ejecutables de WannaCry, entre los que se encuentra el desencriptador. Este programa descifrará los archivos cuando tú introduzcas la clave. Pero claro, si el sistema lo ha eliminado es imposible recuperar los archivos. Por tanto, te dan un enlace a dropbox en el que te bajas el mismo programa que te ha infectado para poder desinfectarte. Curioso cuanto menos, ¿no?

Cuando hagas eso o si tu sistema no ha eliminado Wanna Cry, la única pantalla que verás será la siguiente:

Nos dan todas las instrucciones para recuperar nuestros archivos. Primero, nos piden 300 dólares a una dirección de una cartera bitcoin para ingresar el dinero con este tipo de moneda. En 3 días, el pago pasará a ser de 300 a 600 y en 6 días, si no hemos pagado, todo será borrado.

Nos dan todas las instrucciones para recuperar nuestros archivos. Primero, nos piden 300 dólares a una dirección de una cartera bitcoin para ingresar el dinero con este tipo de moneda. En 3 días, el pago pasará a ser de 300 a 600 y en 6 días, si no hemos pagado, todo será borrado.

Y ahora, ¿qué?

Si ya ves en tu equipo el mensaje o la ventana me temo que no tienes absolutamente nada que hacer. Y cuando digo nada es NADA. Porque pagar no es una opción. Cuando uno de estos ataques se hace tan grande y famoso es habitual que los hackers desaparezcan completamente del mapa. Si ya se han asegurado de no dejar rastro, cuando el ataque ha alcanzado magnitudes como el último tan famoso y tienen detrás a los servicios de inteligencia de varios países, es habitual que se tomen unas vacaciones completamente desconectados durante un largo período de tiempo. Cuando esto pase, abrirán su cartera de bitcoins y TACHÁN, tendrán los 65 000 dólares que se calcula que han ganado hasta el momento. Lo que quiero explicar es que por mucho que pages no va a haber nadie que te mande la clave. Lo único que vas a hacer al pagar es regalarles el dinero.

Pero no solo esto. Ya se han visto ransomware que crean una lista con las personas que automáticamente deciden pagar el rescate. Debe llamarse «Inútiles que pagan» o algo así. Esta lista es oro puro para los atacantes y, seguramente, vuelvas a ser atacado porque saben que tú pagas.

Por tanto, lo primero que tienes que tener claro si te pasa esto, es que no debes pagar. Además, si pagamos lo único que hacemos es fomentar que se sigan cometiendo este tipo de delitos. Por muy malos que sean si no consiguen ni un duro tras una dura campaña como esta, estoy seguro de que no tendrán ganas de hacerlo más.

¿Y qué pasa entonces con mis archivos? ¿Puedo recuperarlos?

La primera respuesta que te puedo dar, por fortuna, es un sí. Bueno, realmente es un «Si………… mmm bueno, alomejor y con muchísima suerte». Este software, como os he contado, elimina los archivos originales. Como todo archivo eliminado, es posible recuperarlo. Cuando borramos un archivo de nuestro sistema lo que hacemos realmente es marcar el espacio que ocupaba como «disponible para escritura». Pero si rastreamos con un software específico todo el disco duro podemos volver a leerlos. Es decir, si el archivo decía «101», sigue poniendo 101 en el espacio que ocupaba, pero este espacio ahora está libre para escritura y hasta que no se sobreescriba un archivo diferente encima no será borrado. Leyendo detenidmamente todo el disco duro podremos encontrar de nuevo ese «101». Pero como nadie en su sano juicio se dedica a leer los miles de millones de bits que tiene un disco duro convencional de entre 500 y 1024 GB, lo mejor es usar un software específico.

El problema de esta técnica es que el virus, al reescribir los archivos cifrados, es casi seguro que ocupará muchísimo espacio del que ha sido liberado y sobreescriba los archivos. Por tanto, hemos perdido casi todos los archivos en su totalidad. Lo común en estos casos, aunque en concreto no conozco lo que hace WannaCry, es que el virus al finalizar la tarea se dedique a escribir aleatoriamente por todo el disco para que todo el espacio que ha sido liberado pero no sobreescrito se vea alterado. En conclusión, aunque de primeras es cierto que sí es posible, la probabilidad es tan extremadamente baja que te aconsejo no perder el tiempo ni siquiera en probarlo.

Otra cosa que podemos hacer, aunque es todavía mas inútil, es probar a descifrarlos por fuerza bruta. Es decir, probando todas las combinaciones. Con un ordenador convencional, por mucho i7 que tengas, conseguir una clave AES de 256 bits por fuerza bruta te llevaría alrededor de 10^56 años. Es decir, esto:

100 000 000 000 000 000 000 000 000 000 000 000 000 000 000 000 000 000 000

Ya entiendes por qué es inviable, ¿a que sí? Si lo intentamos con la clave RSA de 1024 bits necesitaremos 10^285 años. Y no, no voy a tirarme un siglo para enseñaros cómo es un uno con 285 ceros detrás. Según muchas teorías científicas, el universo dejaría de existir mucho antes.

Si tuviéramos acceso a todos los equipos del mundo y teniendo en cuenta que generalmente llegamos a la clave adecuada aproximadamente tras probar la mitad de combinaciones, tardaríamos todavía 77×10^24 años. Repito: una opción completamente inútil.

¿Cómo han detenido la expansión de WannaCry?

Es habitual que este tipo de software tenga su «botón rojo» o de autodestrucción por si se les escapa de las manos a los autores. En este caso, el creador tambíen puso su granito de arena. Un investigador de ciberseguridad de 22 años (creo) cuya cuenta de twitter es @MalwareTechLab (su cuenta personal es @MalwareTechBlog) descubrió que el software trataba de conectarse a un dominio muy largo que no existía. Compró dicho dominio por menos de 11 dólares y automáticamente el ransomware dejó de expandirse. El virus WannaCry trata de conectarse siempre a este dominio y, si no existe, continúa con su labor. Sin embargo, si al conectarse no recibe una respuesta de página inexistente, siginifca que quieren detener el software y eso mismo hace: se duerme. Es imposible recuperar los archivos de los equipos que ya hayan sido infectados, pero por lo menos ha dejado de replicarse por toda la red.

Lo que encontramos en la web si accedemos al dominio en cuestión es una bonita frase motivadora de tan solo 84 caracteres, ideal para tu twitter:

Aunque la expansión de WannaCry ya está detenida, el peligro todavía sigue. Según he leído en varios sitios, se están encontrando versiones nuevas de WannaCry en China y países asiáticos, esta vez sin el «botón rojo» para poder detenerlo. Lo que podemos hacer es actualizar todos nuestros equipos para que esto no vuelva a suceder, aunque no será la última vulnerabilidad que nos ponga en un aprieto. Y no lo digo yo, así lo explica el héroe que lo ha detenido en su propio twitter:

Aunque la expansión de WannaCry ya está detenida, el peligro todavía sigue. Según he leído en varios sitios, se están encontrando versiones nuevas de WannaCry en China y países asiáticos, esta vez sin el «botón rojo» para poder detenerlo. Lo que podemos hacer es actualizar todos nuestros equipos para que esto no vuelva a suceder, aunque no será la última vulnerabilidad que nos ponga en un aprieto. Y no lo digo yo, así lo explica el héroe que lo ha detenido en su propio twitter:

Este caso ha sido tan sumamente grave que Microsoft ha decidido parchear incluso las versiones de sistemas operativos que no tienen ya soporte oficial.

Cómo evitarlo

Si bien es cierto que WannaCry ya está «dormido», existen muchísimos otros tipos de ransomware y cada día salen más y más. Lo mejor que puedes hacer en estos casos es tan sencillo como aplicar el sentido común y saber dónde te metes. Considero, y no soy el único, que hoy en día los antivirus son tremendamente obsoletos. Además, Windows ya trae su famoso windows defender y, sinceramente, funciona bastante bien. Siempre digo lo mismo: no hace falta ser informático ni tener un máster en ciberseguridad para navegar seguros. La red está repleta de consejos para estos casos. Desde no abrir urls de correos hasta evitar lo máximo posible cualquier clase de trato con software pirateado. Lo que hagas tú con tu ordenador es de tu responsabilidad. Estoy seguro de que no te atreverías a conducir un camión cargado con 40 o 60 toneladas sin carnet de conducir y a 150 por hora en medio de la ciudad, ¿verdad? Pues una persona que navega sin un mínimo de conciencia tiene el mismo peligro que un cargero a la deriva cerca de una playa turística.

Deja una respuesta